どう見ても違和感しかない

「一線を越えたARの軍事利用」に反対するMicrosoftの従業員たち

https://www.itmedia.co.jp/pcuser/articles/1903/03/news013.html

自分達の技術を人殺しの道具にするなど許せない!

と、彼らは言う。

だが、それはおかしい。

いくら平和利用のためと言っても、VRやARなどという技術が軍事利用されないわけがないからだ。

もし本当にそれを避けたいのならば、最初からやるべきではなかった。

Micro$oft社は最初から軍と協力関係にあるわけで、このARがどうこういう問題も同じ。

違う点があるとすれば、コンピュータもOSも元は軍事技術の民間転用だったものが、ARは民間技術を軍事に転用するという点。

実際には軍用と平行して開発が進んでいたと思うが。

そして最初から軍内部で開発するよりも、民間企業で開発した方が開発コストの回収が出来て、なおかつ特定の用途に絞らない事で様々なケースでの問題洗い出しに有利、しかも開発リソースもより多く掛ける事が可能であるはず。

それを後になって軍にも、となると開発の主体であるMicro$oftへの風当たりが強くなるだろうから、Micro$oftを守るために今の内からやれる事をやっておこうという事だろう。

まあ社内のガス抜きという意味合いもあるかもしれない。

ともかく、今は民間技術の軍事転用など当たり前に行われている時代である。

コンピュータ関連の技術はその多くが軍事目的への転用が可能であろうし、VR・ARの類も例外ではない。

社としては最初からわかっていた事を、社内で反発する連中のやりたいようにさせる事で自社への風当たりを緩和し、ガス抜きと不穏分子の排除も可能と一石二鳥である。

よってこのニュースは違和感しか感じないし、茶番臭くてしようがないのである。

https://www.itmedia.co.jp/pcuser/articles/1903/03/news013.html

自分達の技術を人殺しの道具にするなど許せない!

と、彼らは言う。

だが、それはおかしい。

いくら平和利用のためと言っても、VRやARなどという技術が軍事利用されないわけがないからだ。

もし本当にそれを避けたいのならば、最初からやるべきではなかった。

Micro$oft社は最初から軍と協力関係にあるわけで、このARがどうこういう問題も同じ。

違う点があるとすれば、コンピュータもOSも元は軍事技術の民間転用だったものが、ARは民間技術を軍事に転用するという点。

実際には軍用と平行して開発が進んでいたと思うが。

そして最初から軍内部で開発するよりも、民間企業で開発した方が開発コストの回収が出来て、なおかつ特定の用途に絞らない事で様々なケースでの問題洗い出しに有利、しかも開発リソースもより多く掛ける事が可能であるはず。

それを後になって軍にも、となると開発の主体であるMicro$oftへの風当たりが強くなるだろうから、Micro$oftを守るために今の内からやれる事をやっておこうという事だろう。

まあ社内のガス抜きという意味合いもあるかもしれない。

ともかく、今は民間技術の軍事転用など当たり前に行われている時代である。

コンピュータ関連の技術はその多くが軍事目的への転用が可能であろうし、VR・ARの類も例外ではない。

社としては最初からわかっていた事を、社内で反発する連中のやりたいようにさせる事で自社への風当たりを緩和し、ガス抜きと不穏分子の排除も可能と一石二鳥である。

よってこのニュースは違和感しか感じないし、茶番臭くてしようがないのである。

DeskMini A300に無線LAN増設 [ハードウェア]

先日組み立てた「DeskMini A300」に無線LANカードを取り付けた。

ブツはDeskMiniのオプション設定にある“ASRock M.2 Wi-Fiキット”ではなく、eBayで買った“Intel Wireless AC-9260無線LANモジュール”を使った。

購入した無線LANモジュールと2.4Ghz/5Ghz対応の汎用アンテナ

以下は純正オプションに採用されるAC-3168と、今回採用したAC-9260の比較(Intel公式の仕様表より)。

このような感じでかなり違うが、WiFiにしろBluetoothにしろ、前者と後者の違いをひどく大雑把に言えば“通信速度の高速化が可能”という事と、“より長距離の通信が可能になる(こちらはBluetoothのみ)”というだけだ。もちろん他に細かい差異は色々あるが、要約すればこの二つに帰結する。

それも実際の使用において違いが出るケースは限られるので、単に無線でネットワークに繋げるだけならば“宝の持ち腐れ”になりかねない。特にWiFiに関しては基地局(例えばWiFiルーター)が2x2ストリームや1.73Gbpsに対応しなければ、わざわざ価格が高いAC-9260を選ぶ意味が薄れてしまう。

よってどちらが得かは人によるだろう。

少なくとも私の場合、気持ちの問題で上位製品を選んだだけである。

(ちなみに我が家の基地局は最大80Mhzの2x2ストリームで866MbpsとAC-9260の半分しかない)

マザーボードに取り付けた状態

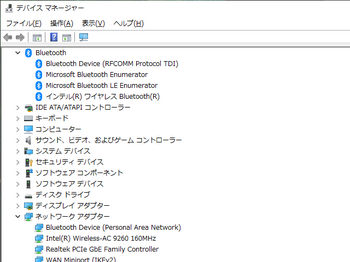

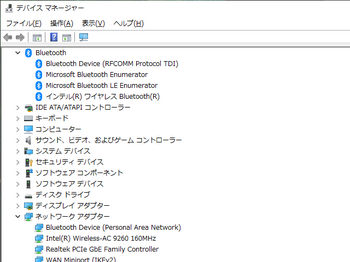

デバイスマネージャで見るとこんな感じ

DeskMiniシリーズで組んだパソコンは極めて小型である故に、置き場所も有線LANを引き辛い場所になる場合が多いと思う。

その場合無線LANが必要になるが、USBコネクタが少ないために入手が容易なUSB接続の無線LAN端末は選びにくいので、選択肢としてはオプションとして存在するM.2接続の無線LAN端末が適当だ。

そして入手性や取り付けの簡便さはUSB接続の端末に敵わないが、接続の安定性や電波の到達距離はM.2接続の物の方が上である。

もしAsrock純正オプションの端末が品切れだった場合には、私のようにノートパソコンの部品として売っている物とデスクトップ向けのアンテナをそれぞれ別に買うのもアリだ。

取り付けも簡単なので、DeskMini A300に無線LANを考えている人は参考にしていただけると幸いである。

関連記事

DeskMini A300 不具合解消

https://17inch.blog.so-net.ne.jp/2019-03-17

DeskMini A300の不具合

https://17inch.blog.so-net.ne.jp/2019-03-10

Asrock DeskMini A300を組立てた

https://17inch.blog.so-net.ne.jp/2019-02-17

Asrock DeskMini A300を入手

https://17inch.blog.so-net.ne.jp/2019-02-08

Asrock DeskMini A300に期待

https://17inch.blog.so-net.ne.jp/2019-01-12

ブツはDeskMiniのオプション設定にある“ASRock M.2 Wi-Fiキット”ではなく、eBayで買った“Intel Wireless AC-9260無線LANモジュール”を使った。

購入した無線LANモジュールと2.4Ghz/5Ghz対応の汎用アンテナ

以下は純正オプションに採用されるAC-3168と、今回採用したAC-9260の比較(Intel公式の仕様表より)。

| AC-3168 | AC-9260 | |

| ストリーム数 | 1x1 | 2x2 |

| バンド | 2.4/5Ghz | 2.4/5Ghz(160Mhz) |

| 最高速 | 433Mbps | 1.73Gbps |

| Bluetooth | 4.2 | 5.0 |

このような感じでかなり違うが、WiFiにしろBluetoothにしろ、前者と後者の違いをひどく大雑把に言えば“通信速度の高速化が可能”という事と、“より長距離の通信が可能になる(こちらはBluetoothのみ)”というだけだ。もちろん他に細かい差異は色々あるが、要約すればこの二つに帰結する。

それも実際の使用において違いが出るケースは限られるので、単に無線でネットワークに繋げるだけならば“宝の持ち腐れ”になりかねない。特にWiFiに関しては基地局(例えばWiFiルーター)が2x2ストリームや1.73Gbpsに対応しなければ、わざわざ価格が高いAC-9260を選ぶ意味が薄れてしまう。

よってどちらが得かは人によるだろう。

少なくとも私の場合、気持ちの問題で上位製品を選んだだけである。

(ちなみに我が家の基地局は最大80Mhzの2x2ストリームで866MbpsとAC-9260の半分しかない)

マザーボードに取り付けた状態

デバイスマネージャで見るとこんな感じ

DeskMiniシリーズで組んだパソコンは極めて小型である故に、置き場所も有線LANを引き辛い場所になる場合が多いと思う。

その場合無線LANが必要になるが、USBコネクタが少ないために入手が容易なUSB接続の無線LAN端末は選びにくいので、選択肢としてはオプションとして存在するM.2接続の無線LAN端末が適当だ。

そして入手性や取り付けの簡便さはUSB接続の端末に敵わないが、接続の安定性や電波の到達距離はM.2接続の物の方が上である。

もしAsrock純正オプションの端末が品切れだった場合には、私のようにノートパソコンの部品として売っている物とデスクトップ向けのアンテナをそれぞれ別に買うのもアリだ。

取り付けも簡単なので、DeskMini A300に無線LANを考えている人は参考にしていただけると幸いである。

関連記事

DeskMini A300 不具合解消

https://17inch.blog.so-net.ne.jp/2019-03-17

DeskMini A300の不具合

https://17inch.blog.so-net.ne.jp/2019-03-10

Asrock DeskMini A300を組立てた

https://17inch.blog.so-net.ne.jp/2019-02-17

Asrock DeskMini A300を入手

https://17inch.blog.so-net.ne.jp/2019-02-08

Asrock DeskMini A300に期待

https://17inch.blog.so-net.ne.jp/2019-01-12

スマートコーヒーメーカーをハッキング [セキュリティ]

スマートコーヒーメーカーに沸き立つトラブル:Wemoデバイスの脆弱性を分析

https://blogs.mcafee.jp/your-smart-coffee-maker-is-brewing-up-trouble

この記事には、IoTデバイスが外部からの攻撃に対し如何に脆弱であるかが書かれている。

そしてその実例として、あるコーヒーメーカーを使った実証実験を行っている。

記事の内容はかなりゴチャゴチャしていて、専門知識が無い人にとっては何が書いてあるかサッパリかもしれない。

実際、私が読んでも理解出来る部分は非常に限られる。

が、記事の内容を要約すれば誰でも理解出来る内容である。

以下その要約。

・コーヒーメーカー「Mr. Coffee」を分解して調べた

・「Mr. Coffee」は“WeMo”というホームオートメーションに対応

・WeMoには既知の脆弱性がある(記事ではこれ以外の新しい脆弱性も発見している)

・脆弱性を利用してハッキングに成功(コーヒーメーカーをアプリを介さず直接操作)

以上。

実験ではコーヒーメーカーの機能を任意に操作するスクリプトを実行していたが、このハッキングにより可能なのは当然それだけではない。任意のスクリプトが実行可能という事は、当然にコーヒーメーカーのOS(ほとんどの場合Linux)で可能な事が全て出来るという事だ。

記事ではWiFiのクラッキングが容易である事実を紹介し、WiFiによる遠隔操作でこのようなハッキングは非常に簡単である事を示している。

昨今はこのように簡単な操作でIoT機器が乗っ取られ、乗っ取られたIoT機器を使った重大なサイバー攻撃や情報漏えいが実際に起きている。

一方でそのよな脆弱性を持たないIoTデバイスはゼロであり、しかも脆弱性の修正はほとんどの場合で行われない。

犯罪者にとっては正にやりたい放題な状況で、こうした現状に対する業界側の対策は事実上不可能である。

その事を踏まえて考えると、被害者、或いは加害者にならないようにするためには、無闇にIoTデバイスを買わない・使わないようにするしかない。

サーイバー攻撃は通常、攻撃されている事に気付かれない様に行う。

現在進行形で行われているサイバー攻撃に、気付いていないだけで自らも加担しているという意識を持つ者もほとんど存在しない。

もしこの記事を読んで思うところがある人が居れば、この現実を良く考え、良く学び、これからどう行動すべきか良く考えて欲しいと思う。

以下、同様の記事

バックドアと音声アシスタントの脅威:2019モバイル脅威レポートの重要ポイント

https://blogs.mcafee.jp/2019-mobile-threat-report